IT-Sicherheit neu gedacht - Zero Trust

ein neuer Sicherheitsansatz nicht nur für die Cloud

Zero Trust ist ein Strategie- und Designansatz

... keine Checkliste für IT-Sicherheit oder etwas, das Sie kaufen können!

Wir bewegen uns zwar im Digitalen Zeitalter – IT-Sicherheit und Schutzmechanismen für die IT-Infrastruktur erinnern allerdings allzu oft an mittelalterliche Vorsichtsmaßnahmen.

Die wertvollen Schätze werden in einer Burg verwahrt mit dicken Mauern und Schießscharten. Ein Wassergraben um die Burg herum soll vor ungeliebten Gästen schützen. Über eine Klappbrücke und an Wachen vorbei können Menschen und Güter in die oder aus der Burg gelangen.

![]() Ganz so einfach geht IT-Sicherheit leider nicht!

Ganz so einfach geht IT-Sicherheit leider nicht!

IT-Sicherheit mit Zero Trust

Die Assets des Unternehmens werden in abgesicherten Räumen (RZ) gespeichert. Ein Werkschutz und Überwachungskameras schützen vor Diebstahl. Der Datenverkehr wird über DMZ, Firewalls und Verbot von USB-Sticks abgesichert. Vereinzelt kann von außen über VPN auf Daten zugegriffen werden.

Dieses Bild eines zentralen und nach außen abgeschirmten Geschäftsmodells ist Vergangenheit.

IT-Sicherheit in Deutschland – Mitarbeiter mitsamt den Informationen und Daten operieren zunehmen dezentral in einer globalisierten und durch das Internet beschleunigten Welt. Stichworte sind:

BYOD und Mobilität

BYOD und Mobilität Verlagerung der IT-Infrastruktur in die Cloud

Verlagerung der IT-Infrastruktur in die Cloud Geschäftsmodelle überregional und in real-time

Geschäftsmodelle überregional und in real-time Direkter Datenaustausch mit Partnern, Lieferanten und Kunden

Direkter Datenaustausch mit Partnern, Lieferanten und Kunden Effizientere Collaboration

Effizientere Collaboration Höhere Anforderungen bezüglich Datenschutz und Compliance

Höhere Anforderungen bezüglich Datenschutz und Compliance

Gleichzeitig verändert sich die Bedrohungslage dramatisch. Zur IT-Sicherheit in Deutschland heute gehört die Erkenntnis, dass Cybervorfälle in Unternehmen zahlenmäßig vorwiegend durch Bedrohungen von innen entstehen. Die zunehmende Gefahr durch Hacker und Cyberkriminelle betrifft zudem immer mehr die Identitäten und weniger die physikalischen Systemkomponenten selbst. Wenn die Identitäten unzureichend geschützt sind, kann es auch keinen hundertprozentigen Schutz der Infrastrukturen und Daten geben.

IT Sicherheit - ist Ihr Unternehmen richtig vorbereitet?

Hier ein kurzes Beispiel:

Nicht zuletzt wegen der länger andauernden Pandemie und den damit verbundenen Anstrengungen, das Potential des Home Office auszuschöpfen, haben viele Unternehmen Teams (neu) im Einsatz. Selbst dort, wo es noch keine Cloud-Strategie gibt!

Was nicht allen bewusst ist: Mit der Einführung der Cloud-Lösung werden automatisch SharePoint, OneDrive, Azure AD und wesentliche Komponenten von Microsoft Azure aktiviert und verwendet.

Schnell landen sensible Daten in der Cloud: Personenbezogene Daten werden in Teams hochgeladen und dort ohne Beachtung der Löschpflichten verwahrt. Durch das unkontrollierte Erstellen von neuen Teams und Kanälen wird häufig die Übersicht verloren. Ganz kritisch wird es, wenn Gäste in Teams eingeladen werden. Spätestens jetzt muss man auf den roten Knopf drücken.

IT-Sicherheit - Kern des Themas

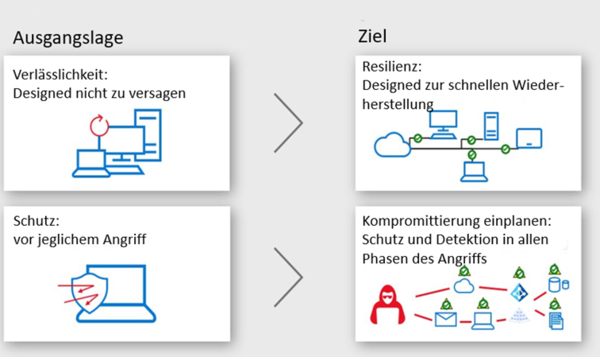

Es ist also klar: Die alten Sicherheitsstrategien funktionieren nicht mehr.

Und hier kommt der Zero Trust Ansatz ins Spiel ![]()

Was bedeutet Zero Trust? Wortwörtlich: Null Vertrauen!

Die neuen Gebote des Zero Trust ![]()

Traue Niemandem – zu keiner Zeit

Traue Niemandem – zu keiner Zeit Traue dem Administrator nicht

Traue dem Administrator nicht Vertraue nicht auf "Landesgrenzen" ("Perimeterschutz")

Vertraue nicht auf "Landesgrenzen" ("Perimeterschutz") Reparieren ist teurer als Wiederherstellen

Reparieren ist teurer als Wiederherstellen Vertrauen ist gut, Kontrolle ist besser

Vertrauen ist gut, Kontrolle ist besser Assume Breach

Assume Breach Unterscheiden Sie nicht zwischen Intern und Extern

Unterscheiden Sie nicht zwischen Intern und Extern

Permanente Autorisierung und Authentifizierung, Multifaktor-Authentifizierung (MFA)

Permanente Autorisierung und Authentifizierung, Multifaktor-Authentifizierung (MFA) Geringstmögliche Zugriffsberechtigung und JIT/JEA

Geringstmögliche Zugriffsberechtigung und JIT/JEA Mikrosegmentierung

Mikrosegmentierung Intelligente Backup- / Recovery-Konzepte (Virtualisierung, Container)

Intelligente Backup- / Recovery-Konzepte (Virtualisierung, Container) Benutzer- und Gerätezugriffe permanent überwachen

Benutzer- und Gerätezugriffe permanent überwachen Jeder Datenverkehr wird verschlüsselt (auch in-rest)

Jeder Datenverkehr wird verschlüsselt (auch in-rest) Unterscheiden Sie über Block oder Grant

Unterscheiden Sie über Block oder Grant

IT-Sicherheit und Zero Trust: Was bedeutet das konkret?

Explizite Überprüfung

Authentifizieren und autorisieren Sie immer und durchgehend basierend auf allen verfügbaren Datenpunkten, einschließlich Benutzeridentität, Standort, Gerätezustand, Datenklassifizierung und Anomalien.

Authentifizieren und autorisieren Sie immer und durchgehend basierend auf allen verfügbaren Datenpunkten, einschließlich Benutzeridentität, Standort, Gerätezustand, Datenklassifizierung und Anomalien. Verlassen Sie sich nicht auf einen einmaligen Log-In-Vorgang.

Verlassen Sie sich nicht auf einen einmaligen Log-In-Vorgang. Unterbinden Sie Zugriffe von nicht registrierten und verwalteten Devices auf sensible Daten.

Unterbinden Sie Zugriffe von nicht registrierten und verwalteten Devices auf sensible Daten. Schließen Sie komplette IP-Adressräume aus (nicht nur Nordkorea!).

Schließen Sie komplette IP-Adressräume aus (nicht nur Nordkorea!). Verlangen Sie einen zweiten Faktor (MFA), wenn von „untypischen“ Standorten zugegriffen wird.

Verlangen Sie einen zweiten Faktor (MFA), wenn von „untypischen“ Standorten zugegriffen wird. Konzipieren Sie diese Richtlinien in Abhängigkeit von den Vertraulichkeitsstufen.

Konzipieren Sie diese Richtlinien in Abhängigkeit von den Vertraulichkeitsstufen.

Minimale Privilegien

Minimieren Sie insbesondere den administrativen Benutzerzugriff mit Just-In-Time- und Just-Enough-Zugriff (JIT / JEA).

Minimieren Sie insbesondere den administrativen Benutzerzugriff mit Just-In-Time- und Just-Enough-Zugriff (JIT / JEA). Führen Sie risikobasierte adaptive Richtlinien ein und gewährleisten Sie angemessenen Datenschutz.

Führen Sie risikobasierte adaptive Richtlinien ein und gewährleisten Sie angemessenen Datenschutz. Mit dem Just-In-Time-Ansatz minimieren Sie die Privilegien, indem über einen automatisierten Beantragungsprozess und Vier-Augen-Prinzip ein definiertes Zeitfenster für administrative Aufgaben gewährt wird.

Mit dem Just-In-Time-Ansatz minimieren Sie die Privilegien, indem über einen automatisierten Beantragungsprozess und Vier-Augen-Prinzip ein definiertes Zeitfenster für administrative Aufgaben gewährt wird. Diese Aufgaben können Sie auch als Scripte durchführen lassen, dadurch entfällt die Notwendigkeit, einem Mitarbeiter Privilegien zuzuteilen (JEA Prinzip).

Diese Aufgaben können Sie auch als Scripte durchführen lassen, dadurch entfällt die Notwendigkeit, einem Mitarbeiter Privilegien zuzuteilen (JEA Prinzip).

Gehen Sie davon aus, dass Sie attackiert werden!

Minimieren Sie das Ausmaß von Sicherheitsverletzungen und verhindern Sie seitliche Bewegungen, indem Sie den Zugriff über Netzwerk, Benutzer, Geräte und Anwendungsbewusstsein segmentieren

Minimieren Sie das Ausmaß von Sicherheitsverletzungen und verhindern Sie seitliche Bewegungen, indem Sie den Zugriff über Netzwerk, Benutzer, Geräte und Anwendungsbewusstsein segmentieren Stellen Sie sicher, dass alle Sitzungen durchgehend verschlüsselt sind.

Stellen Sie sicher, dass alle Sitzungen durchgehend verschlüsselt sind. Verwenden Sie Analysen, um die Sichtbarkeit zu verbessern und die Erkennung von Bedrohungen voranzutreiben.

Verwenden Sie Analysen, um die Sichtbarkeit zu verbessern und die Erkennung von Bedrohungen voranzutreiben.

Eine 100%-Bereinigung nach einem erfolgten Angriff lässt sich nicht durch Reparatur erreichen

Moderne Cyberangriffe sind geprägt von extrem komplexen Angriffsszenarien, die über eine längere Zeit erfolgen und i.d.R. viele Komponenten (Server, Clients, Netzwerk, etc.) betreffen. Häufig erkennt ein betroffenes Unternehmen die Attacke, wenn überhaupt, mit Verzögerung.

Mit Virtualisierung, Containern und insbesondere Cloud-Architekturen können Sie dieses Ziele elegant erreichen.

Analyse und Bereinigungen führen zu immensen Ausfällen und Kosten.

Analyse und Bereinigungen führen zu immensen Ausfällen und Kosten. Setzen Sie deshalb auf schnelle Wiederherstellung.

Setzen Sie deshalb auf schnelle Wiederherstellung. Sichern Sie Ihre Daten und Identitäten und etablieren Sie effiziente Recovery-Verfahren.

Sichern Sie Ihre Daten und Identitäten und etablieren Sie effiziente Recovery-Verfahren.

Voraussetzung dafür sind (stets aktuelle) explizite Policies und Richtlinien. Diese definieren, welche authentifizierten Nutzer, Dienste, Geräte und Anwendungen miteinander interagieren dürfen.

Mit dem methodischen Vorgehen entlang Zero-Trust wird jede Interaktion zudem dokumentiert. Dies ermöglicht einen weitaus genaueren Einblick in den IT-Arbeitsalltag der Mitarbeitenden und somit das Erkennen von Schwachstellen, Bedrohungen und Datenschutzverletzungen.

IT-Sicherheit

DIE Frage: Mehr oder weniger Passwort?

Es ist nicht unüblich, Passwortrichtlinien zu etablieren. Sie zwingen den Benutzer, sein Passwort regelmäßig zu ändern sowie bestimmte Eigenschaften wie Passwortlänge, Verwendung von Sonderzeichen etc. zu beachten.

Unter der Prämisse des Zero Trust-Ansatzes wird eine konträre Lösung empfohlen – auf ein Passwort ganz zu verzichten oder zumindest sich nicht allein auf ein Passwort zu verlassen.

Die neue Strategie beim Thema IT-Sicherheit lautet daher Less Password bzw. Passwordless ![]()

Was steckt dahinter?

Selbst vermeintlich „sichere“ Passwörter bieten geringen bis gar keinen Schutz gegenüber Credential Stuffing, Phishing, Keystroke logging, Local discovery, Extortion, Password spray, Brute force u.s.w. Die größte daraus resultierende Gefahr betrifft die Identitäten der Mitarbeiter. Die Angriffe sind dabei so raffiniert und ausgeklügelt, dass selbst Spezialisten überrumpelt werden. Was liegt also näher als auf Passwortschutz zu verzichten. Es gibt hervorragende Alternativen. Zuerst einmal gehört auch das Single-Sign-On (SSO) dazu. Die somit verminderten Login-Vorgänge erhöhen die Angriffsfläche für Attacker. Die eigentliche Lösung und Substitution der Passworte bei der Authentifizierung erfolgt durch biometrische Faktoren und/oder Multi-Faktor-Authentifizierung.

Biometrische Verfahren sind z.B. Finger-Print-Sensoren oder Gesichtserkennung wie bei Microsoft „Hello“. Eine kostengünstige Lösung bieten die Authenticator Apps auf Smartphones. Einmal eingerichtet liefern sie einen zweiten Faktor in Form eines temporär gültigen Codes, der beim Login-Vorgang angefordert wird. Es gibt auch dedizierte Devices wie den USP-Schlüssel durch FIDO2 standardisiert.

IT-Sicherheit für Ihr Unternehmen

Mit verhältnismäßig wenig Aufwand schützen Sie hocheffizient Ihre Daten und Identitäten gegen Phishing & Co-Angriffe. Sie stärken damit eine u.U. vorhandene SSO-Architektur und können vertrauenswürdige Nutzer auch aus wenig vertrauenswürdigen Umgebungen berechtigen.

Fragen Sie uns nach einer modernen Sicherheitsstrategie für Ihr Unternehmen.

Ob Sie mit Ihren Überlegungen zu M365 & Teams noch am Anfang stehen oder diese schon eingeführt haben, wir stehen Ihnen in jeder Phase als Guide zur Seite.

SCHÖPFEN SIE IHRE POTENTIALE AUS

Mit verschiedenen, individuell abgestimmten Workshops unterstützen wir Sie bei der nachhaltigen Nutzung von Microsoft 365 & Microsoft Teams.

Strategie-Workshop – M365 Roadmap

Strategie-Workshop – M365 Roadmap Kick-Off Workshop – Microsoft Teams

Kick-Off Workshop – Microsoft Teams Datenklassifizierung und Governance

Datenklassifizierung und Governance Security Baseline Check – Informationssicherheit und DSGVO

Security Baseline Check – Informationssicherheit und DSGVO Migration Exchange | OneDrive | SharePoint in die 365 Cloud

Migration Exchange | OneDrive | SharePoint in die 365 Cloud User-Adoption-Strategie – Change Management

User-Adoption-Strategie – Change Management

Peter Reschka

Infrastructure & Cloud Expert

Ihr Kontakt