Datenschutz und Informationssicherheit

Zwillinge oder Verwandte – kurze Erläuterung zu den Familienverhältnissen.

Datenschutz und Informationssicherheit - worin besteht der Unterschied?

Datenschutz

Unter Datenschutz verstehen wir heute die Themengebiete, die mit der Europäischen Datenschutz-Grundverordnung (DSGVO) einen konkreten rechtlichen Rahmen besitzt. Gemeint ist damit eben nicht Datensicherheit, sondern im Kern das Recht auf informationelle Selbstbestimmung, Schutz des Persönlichkeitsrechts bei der Datenverarbeitung und insbesondere der Schutz der Privatsphäre. Es ist ein individueller Schutz vor staatlichen „Übergriffen“ und der datengierigen Internetindustrie. Datenschutz. In der DSGVO wird direkt auf den Artikel 8 Absatz 1 der Charta der Grundrechte der Europäischen Union verwiesen. Datenschutz ist somit nicht automatisch dinghaft oder gar ein digitales Asset. | Ein kleines Quiz zum Thema Datenschutz

Informationssicherheit

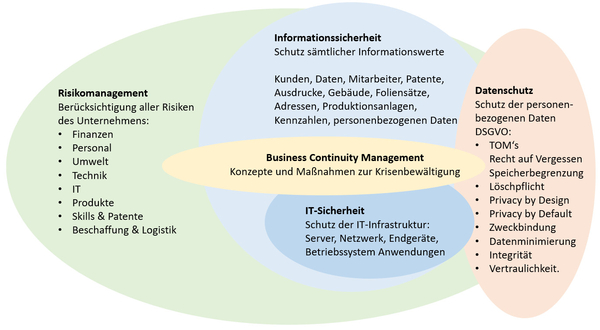

Bei der Informationssicherheit geht es um das Ziel, sich vor Gefahren und Bedrohungen zu schützen und wirtschaftliche Schäden zu verhindern. Wenn auch nicht ausschließlich, stehen hier die technischen und insbesondere digitalen Komponenten im Vordergrund. Die Informationssicherheit dient der Sicherstellung von Vertraulichkeit, Integrität und Verfügbarkeit von Informationen (in jeglichen Medienformaten). Diese Aufgabe und Verpflichtung ergibt sich für Unternehmen schon aus Gründen der Sorgfaltspflicht aber auch konkret aus rechtlichen Anforderungen wie KonTraG, KRITIS, Telemediengesetz oder GoBD. Zentrale Kernkomponente der Informationssicherheit im Unternehmen ist das Informationssicherheitsmanagement-System (ISMS). Es ist verpflichtend für kritische Infrastrukturen aber auch mehr als nur zu empfehlen für Unternehmen generell.

Leider die Realität

So betrachtet versteht man auch, warum viele Unternehmen diese Themen sowohl organisatorisch als auch in den jeweiligen Ausprägungen separat betrachten. So kann es passieren, dass sich der Datenschutzbeauftragte, der IT-Security-Officer und der Leiter des Risikomanagements nur in der Kantine zu dritt treffen. Jeder verwendet seine eigene Nomenklatur, Verfahren und Richtlinien. Organisatorische und technische Maßnahmen werden nicht gemeinsam entwickelt und durchgesetzt. Jeder versteht unter Risiko und Schutz etwas anderes. Dabei könnte es so einfach sein.

Der risikobasierte Ansatz

Datenschutz und Informationssicherheit - wo ist der gemeinsame Nenner?

Alle diese Aspekte haben eines gemeinsam – sie beschreiben bzw. sind verantwortlich für die Einhaltung eines SOLL Zustandes und Maßnahmen, um Abweichungen zu managen. Der SOLL Zustand wird durch die Compliance definiert, das können Gesetze, Normen, vertragliche Regelungen, Richtlinie aber auch moralisches und ethisches Handeln sein.

Für das Management, also das Beherrschen dieser Zustände, ist der risikobasierte Ansatz prädestiniert. In der ISO 27000 (Informationssicherheit) und an anderen Stellen wie der ISO 9000 ist er verpflichtend und bietet eine angemessene Vorgehensweise mit bewährten Prozessen und Instrumenten.

Der risikobasierte Ansatz soll unerwünschte Ergebnisse (einschließlich Katastrophen) vermeiden und die kontinuierliche Verbesserung der Management Systeme gewährleisten. Mit Management Systeme sind so unterschiedliche Themen wie Datenschutz, Informationssicherheitaber auch Umwelt, Energie und Arbeitsschutz subsummiert. Gleichzeitig sollen aber auch Chancen erkannt, bewertet und genutzt werden. Unter dieser Prämisse sollten Datenschutz und Informationssicherheit wie in der Grafik dargestellt als Teil eines Ganzen mit wesentlichen Überlappungen begriffen werden.

Kontinuierliche Verbesserung

Wie funktioniert eine kontinuierliche Verbesserung

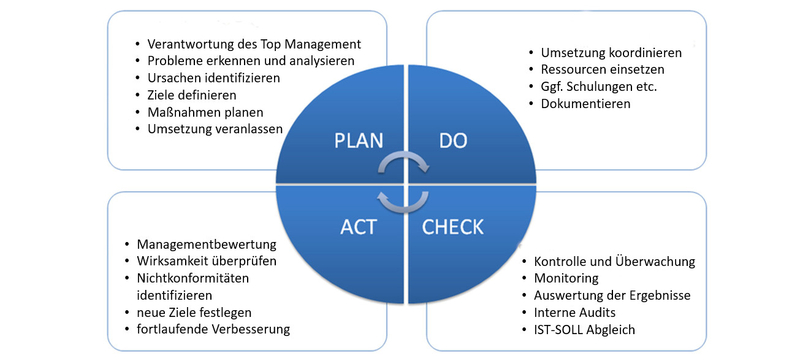

In den zitierten ISO Normen wird diese kontinuierliche Verbesserung im Kern verankert. Dabei spielt der sogenannte Deming-Kreis eine entscheidende Rolle. Wichtig ist die Wahrnehmung, dass fortlaufende Anstrengungen, die Identifikation von Schwachstellen und Abweichungen, die Bewertung und Priorisierung geeigneter Maßnahmen und deren Umsetzung sowie eine Messung (Monitoring) der Maßnahmen nur in einem andauernden Zyklus zum Ziel führen. Dieser Kreis wird auch als Plan-Do-Check-Act kurz PDCA-Cycle bezeichnet.

PDCA-Methode kann bei drei Leistungsstufen angewendet werden:

Langfristiges Ziel der Anstrengungen ist es, eine höhere Leistungsstufe zu erreichen:

1 - Aufrechterhaltung: Maßnahmen ergreifen, um die Leistung auf der gegenwärtigen Stufe aufrecht zu erhalten und die Ziele zu erfüllen – tendenziell eher reaktiv

2 - Verbesserung: Maßnahmen ergreifen, um die Leistung durch Erzeugen und Nutzen neuen Wissens grundlegend umzugestalten. Risiken können gezielt minimiert und Chancen genutzt werden.

3 - Innovation: Maßnahmen ergreifen, um die Leistung durch Erzeugen und Nutzen neuen Wissens, optimierter Verfahren und neuer Produkte grundlegend umzustellen – also tendenziell proaktiv

Dieses Gesamtmodell schafft einheitliche Begrifflichkeiten, vergleichbare Maßstäbe bei der Beurteilung von Chancen und Risiken, eine gemeinsame Basis an Tools und Verfahren und insbesondere ein unternehmensweites Mind Set. Somit können Ressourcen effizient eingesetzt, die Transparenz erhöht, Qualität und Effektivität gesteigert werden.

Aus strategischer Sicht hilft dieses Modell bei der Bewältigung der immensen Herausforderungen und dem Bestehen im harten Wettbewerb.

Marco von Schmuda

Fachbereichsleiter Anwendungs-

und Lösungsentwicklung

kontakt